El router TP-LINK TL-R600VPN es el más pequeño de la gama de router VPN de TP-LINK y por ello tiene unas caracteristicas de VPN muy reducidas, por ejemplo el rendimiento de la VPN IPSEC con 3DES es de solo 13 Mbps y actualmente ya tenemos empresas con un ancho de banda muy superior, por tanto es un equipo limitado pero no por ello deja de ser una solución para determinados escenarios de poca exigencia.

En este caso hemos querido configurarlo para hacer un Site to Site con un Cisco Meraki MX84 y como habitualmente estas configuraciones llevan horas de busqueda por internet, lo vamos a documentar en este articulo.

Lo primero que debemos hacer es anotar las direcciones WAN y LAN de ambos extremos:

Sede Principal:

WAN 81.15.24.10

LAN 192.168.100.0/24

Sucursal

WAN 79.45.65.12

LAN 192.168.4.0/24

Abrirmos el puerto 500 UDP en los routers que están conectados directamente a la WAN.

En mi caso, tanto la oficina Central donde está el MX84 y la sucursal, tienen un router de Movistar y en este router es donde abrirmos el puerto 500 UDP.

No es necesario abrir más puertos, solo el 500 UDP.

Ahora empezamos con la configuación de ambos extremos.

Meraki permite establecer tuneles VPN site to site con fabricantes distintos, no siendo obligación el uso de meraki, por tanto vamos al dashboard para configurar el tunel con el TP-LINK.

En el Menú de la izquierda elegimos Security appliance -> Site-to-Site VPN

En este Menú elegimos como tipo de Site-to-Site: HUB.

En VPN Settings, seleccionamos la red local y la marcamos como «Use VPN».

El NAT transversal lo dejamos en automático.

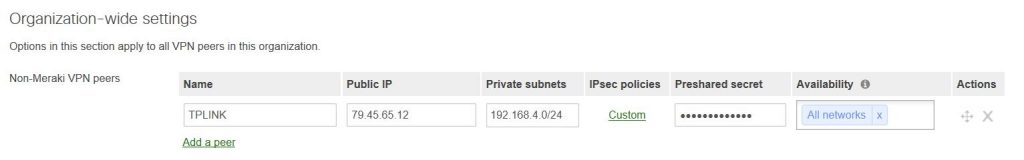

Ahora debemos crear el Peer, para ello en la sección Non-Meraki VPN peers añadimos un nuevo peer.

Configurando un nombre a este Tunel, estableciendo la dirección de la sucursal, la red local de la sucursal, configurando las políticas y escribiendo la clave compartida que pondremos en el otro router para que puedan activar el tunel.

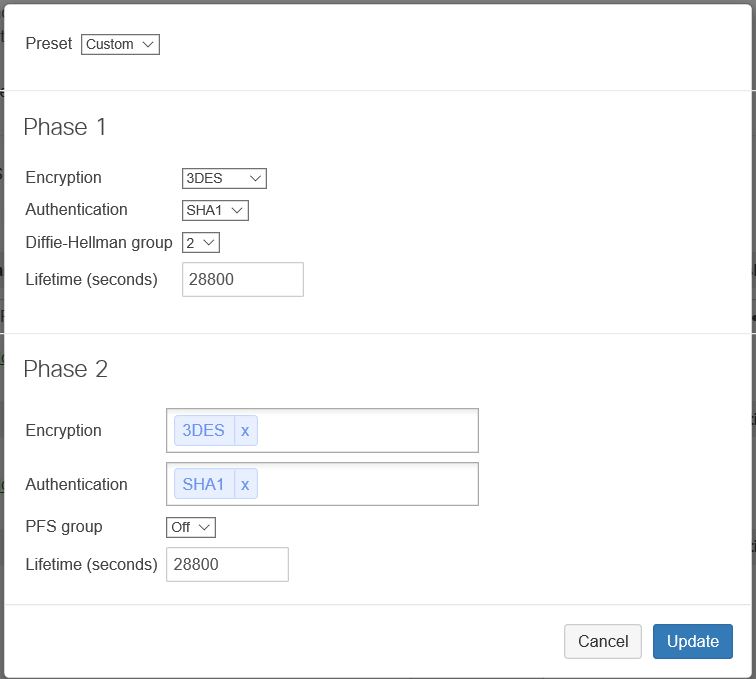

La políticas IPsec es quizas lo más importante.

Aquí especificamos los valores de ambas Fases.

Ambas utilizarán:

- Como algoritmo de encriptación 3DES.

- Para autenticar: SHA1

- El grupo Diffie-Hellman será el 2

- El Lifetime será de 28800. Este tiempo puede ser distinto pero si lo cambiamos ha de coincidir en ambas partes del tunel.

En la Fase 2 debemos poner a OFF el PFS group.

Y le damos a Update.

Con esto ya tenemos el Tunel configurado por la parte de Meraki, ahora vamos al router TP-LINK.

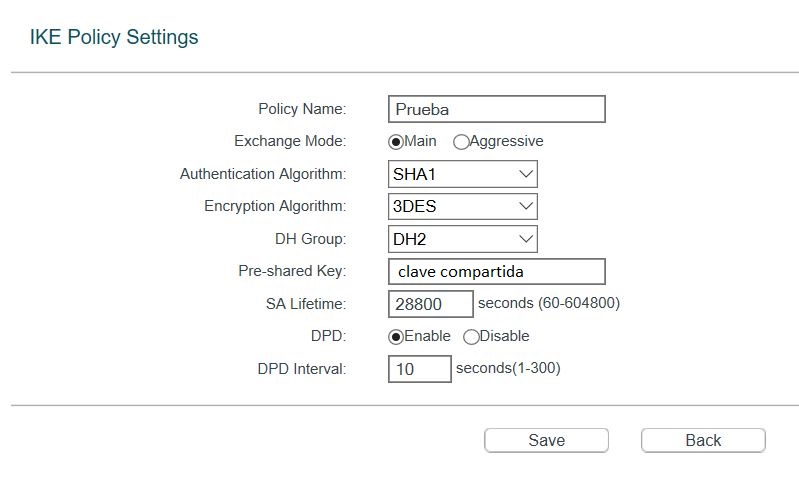

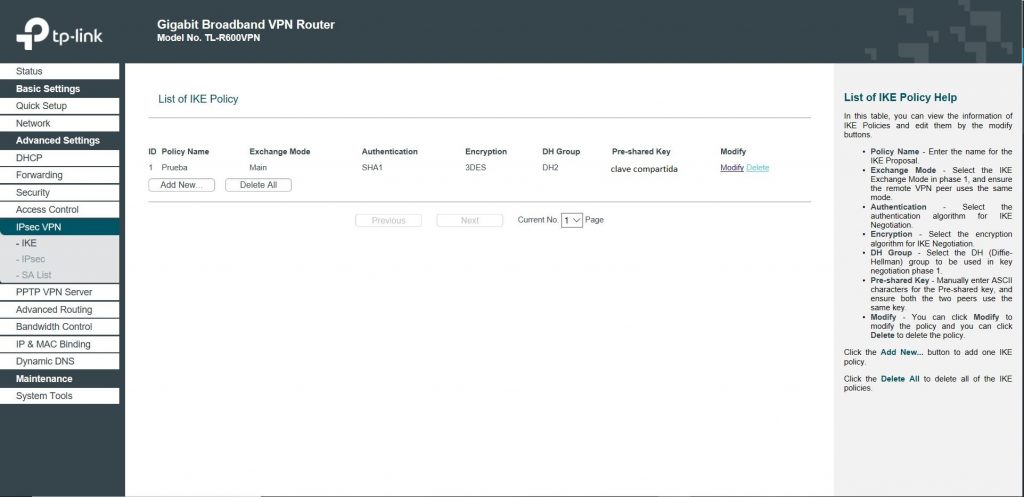

En el menu IPsec VPN, vamos a la opción IKE para crear la política IKE y le damos a «Add New…»

Le damos un nombre a la Politica, en este caso «Prueba»

Aquí tenemos que poner los mismos parametros que hemos puesto en Meraki porque sino no conecta, por tanto.

Tipo de intercambio : Main

Algoritmo de autenticación: SHA1

Algoritmo de encriptación: 3DES

Grupo DH: 2

La clave compartida pondremos la misma que pusimos en la política IPsec de Meraki.

El tiempo de la SA Lifetime 28800 segundos.

El DPD es para que en caso de caer el tunel lo vuelva a levantar, por tanto este parametro es como queramos establecerlo, no es coincidente con ninguno en Meraki.

Con esto ya tenemos configurada la politica IKE.

Ahora vamos con IPsec.

Al igual que antes, le damos a «Add New…», por ahora no es necesario activar IPsec, aunque si le has dado no pasa nada.

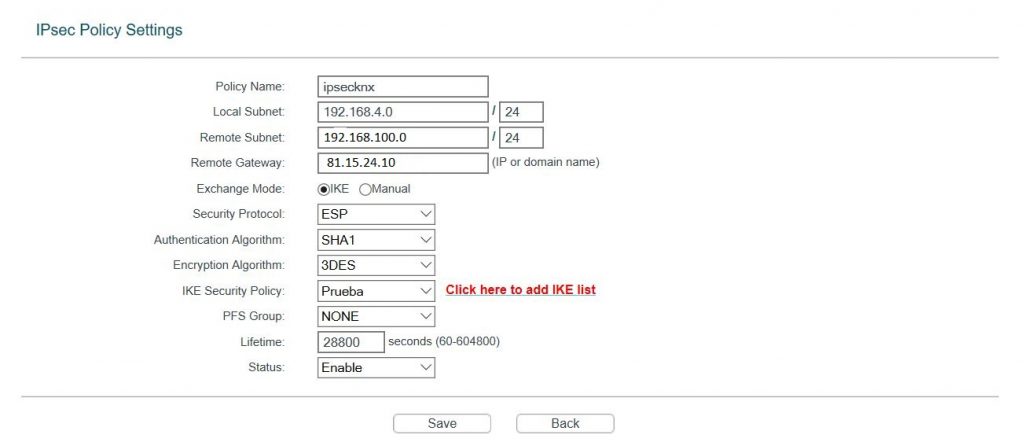

La configuración de la politica IPsec sería:

Ponemos un nombre a la Politica.

Local Subnet es la subred de la sucursal: 192.168.4.0/24

Remote subnet es la de la oficina central: 192.168.100.0/24

Remote Gateway es la IP WAN de la oficina central, aqui te permite poner un dominio DDNS, esto es un punto a favor de TP-LINK, Meraki no lo permite.

Modo de intercambio: IKE

Protocolo de seguridad: ESP

Algoritmo de autenticación: SHA1

Algoritmo de encriptación: 3DES

IKE: Seleccionamos el que hemos creado previamente.

PFS Group: esto lo ponemos en NONE. Esto es así por recomendación de Meraki y efectivamente si selecciono aqui DH 2 , aunque el Tunel se conecta, cuando transfiero ficheros se cae.

Lifetime: 28800

Status: Enable.

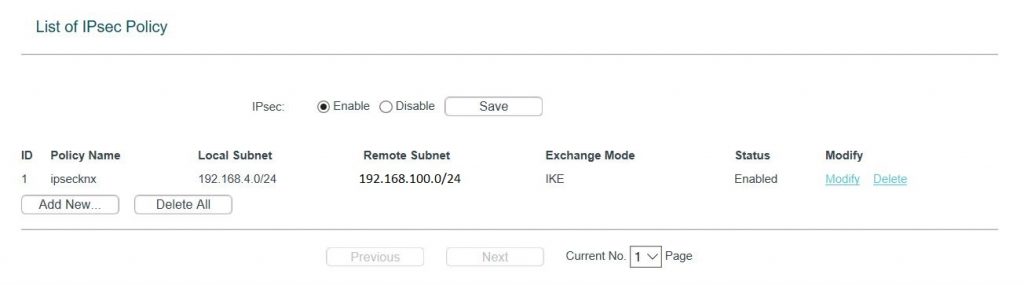

Una vez creada ya nos aparece la política IPsec.

En este momento si activamos IPsec, empieza la negociación del tunel y se debe levantar sin problemas.

En la opción SA List de menú de la izquierda IPsec VPN podemos ver las dos SA, la de ida y la de vuelta.

Con esto ya lo tenemos configurado.

Si una vez hecho todo esto veis que no aparecen las SA, entonces es que hay algo que os está filtrando las tramas, puede ser vuestro ISP o vuestro router, pero ya es cuestión de pelearos con el router.

Por ejemplo yo lo he intentado con un router LTE con una tarjeta de Simyo y este ISP filtra las VPN, asi que no os va a funcionar, o a mi no me ha funcionado y simplemente cambiado la tarjeta a Vodafone, funcionó a la primera.

Por utlimo quisiera destacar que este router TP-LINK es un router VPN, no un Firewall de nueva generación y por tanto no lo podemos comparar con un MX64 de Meraki.

Es decir, utilizar un TL-R600VPN para conectarnos a la sede principal solo nos resuelve el hecho de unirnos a la red de la sede principal, pero nuestra sucursal no tendrá el grado de protección que ofrece la utilización de un Meraki, como por ejemplo un MX64, ni mucho menos la potencia de un equipo como ese.

Para unir sucursales a nuestra sede principal es recomendable hacerlo todo con una infraestructura Meraki.

Espero que este articulo os ahorre tiempo en la configuracion de un tunel VPN Site to Site entre Meraki y Tp Link.

Comentarios recientes